悪質ボットからWORDPRESSを守るセキュリティ4つの方法

ユーザビリティとセキュリティの両面を維持しながらWordPressのセキュリティを強化する方法は、意外に知られていません。セキュリティを強化するあまり制限が多くなり、ユーザビリティを失ってしまいます。

WordPressサイトの管理者またはWEB担当者は、ユーザーがコミュニケーションを安全に行えるため、可能な限りWordPressのセキュリティ対策に注意する必要があります。

1. アクセス権の時間を制限するセキュリティ方法

サイト管理者またはWEB担当者(管理アクセス権を持っている)は、営業時間外(深夜や祝日など)にアクセスしない場合がほとんどだと思います。※ユーザーアクセスとは違います。

その時間帯にWordPressの管理アクセス権を他の誰かが持っている必要がありますか?

ない場合、アクセス権を時間帯で制御しましょう。

幾つかのセキュリティプラグインでは、設定された時間にあなたのWordPressの管理セクションを閉じて、アクセスできないようにする機能を提供しています。そのほとんどが[設定]ページで、訪問退席中モードセクションを、アクティブにするだけで実行できます。

2. 最新のブラックリスト(BRL)を監視する方法

マルウェア(Malware)とは、不正かつ有害な動作を行う意図で作成された悪意のあるソフトウェアや悪質なコードの総称です。

サイトセキュリティとWORDPRESSの脆弱性を理解するで記載したようにWordPressは様々な方法のマルウェアがあります。しかし同時にインターネット上でセキュリティの専門家が最新WordPressセキュリティ情報を公開しています。

ぜひ公開されている”悪役” ボットもしくはIPブラックアドレスのリストを活用してください。自分で調べるよりよっぽど早くて楽なので。

iThemesセキュリティは、あなたのWordPressのウェブサイトへアクセスする悪役リストを簡単に入手し、排除する機能があります。[設定]ページから訪問>禁止ユーザーのセクションをクリックしブラックリスト機能を有効にすればいいだけです。

3. 悪意のあるユーザーとボットを任意に排除する方法

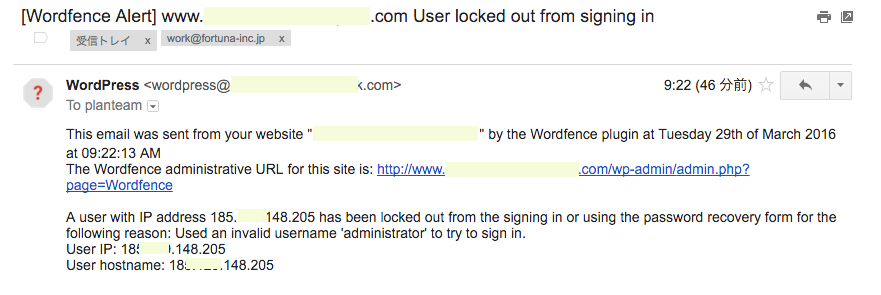

WordPress管理アカウント名は「admin」を使用しないようにしましょう。

何年も前からインストール・デフォルトが「admin(管理者)」アカウントをWordPressは生成してきました。あなたがログインに「admin」を使っている限り、ボットもWordPressのサイトに侵入しようと「admin」名を使用し続けます。

BRLが最新のものでも一般ユーザーと悪意のあるボットかどうかを見極めようとする作業は非常に困難なので、ユーザーが安全にサイトへ訪れるためにも管理者アカウントを「admin以外」を使用してください。

「admin」ユーザー名をWordPressから削除し、adminを使用してログインを試みるホストを禁止しましょう。

いくつかのWordPressセキュリティプラグインでは、自動的にホストをブラックリストに掲載する機能があります。「admin」でログインする悪意のあるユーザーとボットをリストに追加し、任意に排除しましょう。

サイトセキュリティとWORDPRESSの脆弱性を理解するでも記載したように、セキュリティ上の脆弱性のほとんどがWordPressプラグインのXML-RPCプロトコル(xmlrpc.php)に存在していたことが発見されました。

xmlrpcは、外部からWordPressのコントロールを提供するため、ハッカーによりその機能を悪用されることがあります。

【対策6項目!!】サイト保護とWORDPRESSの脆弱性を理解する

今回は「Wordpressのセキュリティ」ネタです。

WordPressは、ウェブサイトを制作する上で世界で最も使用されているCMSです。しかしその人気は、WordPressのサイトがハッカーの対象になります。

Wordpressのセキュリティの脆弱性を理解する&あなたがワードプレスを保護する。

あなた自身でウェブサイトを保護する方法を理解するためには、WordPressのセキュリティの脆弱性の種類を理解する必要があります。この記事では、ワードプレスをロックダウンし、一般的な脅威か見ていきます。

Wordpressのセキュリティの脆弱性

出典:WPScan.orgからの統計

39%クロスサイトスクリプティング(XSS)

XSSは、他のユーザーが閲覧中のウェブページにクライアント側のスクリプトを挿入します。アクセス制御と他の偽装攻撃を回避するために使用します。インターネット上すべてのセキュリティ脆弱性の84%がXSSによる攻撃です。

その他の攻撃ベクトル

- 11% - FTPから。(アップロード侵入)

- 7% - CSRF(クロスサイトリクエストフォージェリ。コメント欄や問い合わせフォームから侵入)

- 5% - SQLI(データベースの改ざん)

- 3% - LFI(ローカルファイルインクルード。ローカル上のファイルを読み込んでしまう脆弱性)

- 2% - RFI(リモートファイルインクルージョン。スクリプト言語の脆弱性を狙った攻撃)

- 2% - 認証バイパス

- 1% - リダイレクト

- 1% - XXE(XML外部エンティティ攻撃)

- 6% - 不明

ファイルインクルージョンの脆弱性

ウェブサイトは、URLの中に置かれた引数に応答し動いています。

あなたのPCに、もし脆弱性が含まれていた場合を想像してみてください。

誰かがこの脆弱性を発見した場合、それが悪用される可能性があり。そして、これは出力(設定適切な権限のない)UNIXサーバーのパスワードファイルを盗み攻撃するでしょう。

これが発生する可能性がわずか害例です。または誰かが同様にこの方法を介してサーバー上に自分のファイルをアップロードすることができます。

あなたがワードプレスを保護する方法

弱いログインを削除します。強力なパスワードを強制&2要素認証(reCAPTCHA)を使用する。

マルウェア防止。

脆弱なサーバーを変更する。

適切なユーザー許可を設定する。

正しいワードプレスをセットアップする。

すべてのテーマ、プラグインを最新に保つ。

許可を設定する。

転用:WordPress Topic株式会社フォチューナから

FORTUNA.INC(株式会社フォチューナ)は、WordPressとCMSをメインにwebサイトの制作とデザインを得意としています。東京、秋田、札幌でITテクノロジーの先にある「感動」を目指しウェブサービスを創り続けています。